Ransomware : Définition et Solutions pour Protéger Votre Entreprise

Comprendre le Ransomware et ses Enjeux pour les Entreprises

De nos jours, le paysage numérique ne cesse de s’étendre, s’accompagnant inévitablement de menaces de cybersécurité de plus en plus sophistiquées. Parmi elles, le ransomware se distingue par sa capacité à paralyser les entreprises en un claquement de doigts. Ce type de logiciel malveillant, qui verrouille l’accès aux données sensibles en échange d’une rançon, représente une menace croissante pour tous les types d’entreprises, des plus petites aux multinationales. Ainsi, comprendre ce qu’est un ransomware et connaître les stratégies pour s’en protéger devient une priorité absolue pour garantir la sécurité des opérations et assurer la pérennité de l’activité.

Partie 1 : Qu’est-ce qu’un Ransomware ? Définition et Fonctionnement

1.1 : Définition du Ransomware : Un Aperçu Essentiel

Le ransomware, combinaison des mots « rançon » et « software » (logiciel), est un malware qui chiffre les données de l’utilisateur ou du réseau ciblé. Cette action de chiffrement empêche les victimes d’accéder à leurs données jusqu’au paiement d’une rançon.

Les cybercriminels exploitent le désespoir des victimes pour leur extorquer des sommes d’argent importantes, souvent exigées en cryptomonnaie comme le Bitcoin pour garantir l’anonymat de la transaction. Ce type d’attaque repose sur l’ingénierie sociale et les failles techniques des systèmes. Par conséquent, la prévention repose à la fois sur la formation humaine et la protection technique.

Un ransomware peut prendre différentes formes, allant du simple message d’alerte factice à un blocage complet des systèmes. Les organisations de toutes tailles sont concernées, même celles disposant d’une infrastructure numérique robuste.

1.2 : Les Différents Types de Ransomwares

Chaque type de ransomware pose des défis uniques. Voici les plus courants :

- Cryptolockers : Ces ransomwares chiffrent les fichiers de la victime et nécessitent une clé de déchiffrement pour y accéder. Les cryptolockers sont redoutés pour leur efficacité à paralyser complètement les opérations.

- Scarewares : Ces programmes simulent des alertes de sécurité afin de pousser la victime à payer pour résoudre une infection imaginaire. Bien que moins techniques, ils sont psychologiquement efficaces.

- Lockers : Contrairement aux cryptolockers, ces ransomwares bloquent complètement l’accès à l’appareil de l’utilisateur. Les victimes sont souvent confrontées à un écran verrouillé avec des instructions pour payer la rançon.

- Ransomwares à double extorsion : En plus de chiffrer les données, ces ransomwares menacent de divulguer des informations sensibles si la rançon n’est pas payée. Cette stratégie ajoute une pression supplémentaire sur les victimes.

1.3 : Comment les Ransomwares Infectent les Entreprises

La vectorisation des ransomwares exploite souvent des méthodes conçues pour induire les utilisateurs en erreur. Les emails de phishing trompant les employés représentent l’un des vecteurs d’entrée les plus courants, où un simple clic sur une pièce jointe apparemment innocente peut déchaîner le chaos. De plus, les téléchargements malveillants, où les utilisateurs installent accidentellement des logiciels contaminés par du ransomware, sont une autre porte d’entrée majeure. Enfin, l’exploitation des failles de sécurité dans des logiciels obsolètes sert de catalyseur aux attaques, soulignant l’importance critique de maintenir des systèmes toujours à jour.

Conséquences d’une Attaque de Ransomware sur Votre Entreprise

2.1 : Impact Financier : Le Ransomware Peut Coûter Cher

Les répercussions financières d’une attaque de ransomware sont potentiellement catastrophiques. En plus de la rançon elle-même, dont le montant peut varier considérablement, les entreprises doivent faire face à des pertes de revenus dues à l’arrêt inévitable des opérations. Les coûts s’étendent également aux frais de restauration des systèmes, qui peuvent être exorbitants, en plus de possibles hausses des primes d’assurance cybersécurité indispensables pour couvrir de futures menaces. Ces implications financières soulignent la nécessité essentielle de préparer une stratégie de cyber résilience robuste.

2.2 : Perte de Données : Un Enjeu Majeur pour les Entreprises

Outre les coûts financiers, une attaque de ransomware peut conduire à une perte de données irremplaçable. Sans des sauvegardes rigoureuses et régulières, les entreprises peuvent se retrouver dans une impasse, incapables de récupérer les données cruciales pour leur fonctionnement quotidien. La perte de données peut non seulement entraver la continuité des activités, mais aussi compromettre la confidentialité des informations sensibles, affectant profondément la fiabilité et la confiance dont jouit l’entreprise auprès de ses clients et partenaires.

2.3 : Atteinte à la Réputation : Un Risque à Ne Pas Sous-Estimer

Les atteintes de ransomware endommagent également la réputation d’une entreprise de manière parfois incalculable. La révélation d’une faille de sécurité significative peut éroder la confiance des clients et des partenaires commerciaux, entraînant potentiellement une défection de la clientèle et une réduction des opportunités commerciales. La restauration de la réputation après un tel incident peut s’avérer longue et coûteuse, rendant la prévention encore plus vitale pour toute stratégie d’entreprise sérieuse.

Solutions pour Se Protéger Efficacement contre les Ransomwares

3.1 : Mettre en Place une Stratégie de Sécurité Informatique Solide

Une défense efficace contre les ransomwares commence par l’élaboration d’une stratégie de sécurité informatique robuste. Cela inclut la sensibilisation des employés aux menaces de phishing par le biais de formations régulières et l’adoption de bonnes pratiques en matière de sécurité. Par ailleurs, la mise à jour régulière des logiciels pour corriger les vulnérabilités connues est essentielle pour réduire la surface d’attaque potentielle. Une approche proactive et complète demeure la pierre angulaire d’une cyberprotection efficace.

3.2 : Utilisation de Logiciels Antivirus Puissants comme Avast

La mise en œuvre de logiciels antivirus puissants, tels qu’Avast Essential Business Security, constitue un élément clé de la protection proactive contre les ransomwares. Ces programmes surveillent en permanence l’activité système, identifiant et neutralisant les menaces avant qu’elles n’infectent les réseaux. Grâce à des mises à jour constantes et adaptées aux nouvelles menaces, un bon antivirus sert de défense avancée, interdisant aux ransomwares de s’implanter dans le système de l’entreprise.

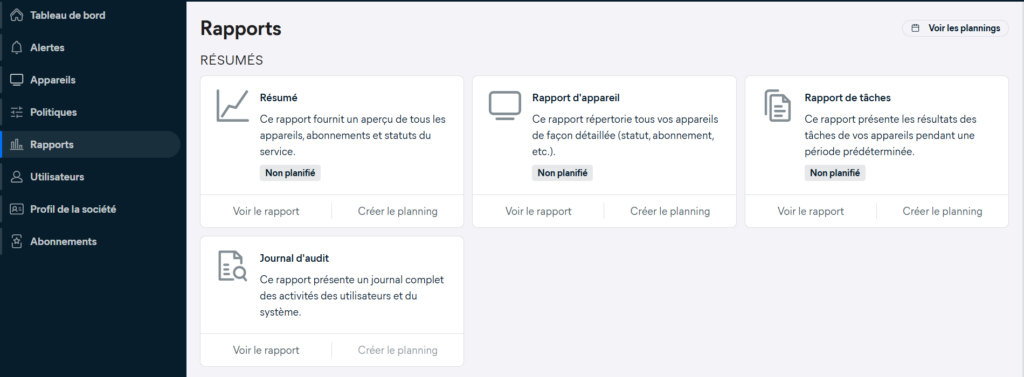

3.3 : Plans de Réponse et Sauvegarde : Soyez Prêt en Cas d’Incident

Prévoir des plans de réponse aux incidents est une étape critique, décrivant de manière claire les actions à entreprendre dès qu’une attaque est détectée. En parallèle, la création de sauvegardes régulières et sécurisées des données essentielles est indispensable. Ces sauvegardes assurent que l’entreprise peut restaurer ses systèmes à un état fonctionnel rapidement, minimisant ainsi les perturbations. Une préparation exhaustive contre les incidents potentiels assure non seulement le retour rapide à la normale, mais protège aussi les atouts propres à l’entreprise.

Protéger Votre Entreprise Contre le Ransomware : Une Nécessité Incontournable

Face à une menace omniprésente comme le ransomware, les entreprises n’ont d’autre choix que d’agir de manière proactive. L’enjeu est double : savoir prévenir pour mieux se protéger et garantir ainsi la continuité des affaires. En mettant en place une stratégie intégrée qui combine formation, protection technologique et préparation aux incidents, les entreprises peuvent non seulement contrer les menaces actuelles mais se préparer à l’avenir du numérique. En associant outils et formation, chaque entreprise minimise les risques tout en consolidant sa position face aux défis cyber de demain.