Comparaison des logiciels antivirus pour petites entreprises : Pourquoi Norton Small Business se démarque

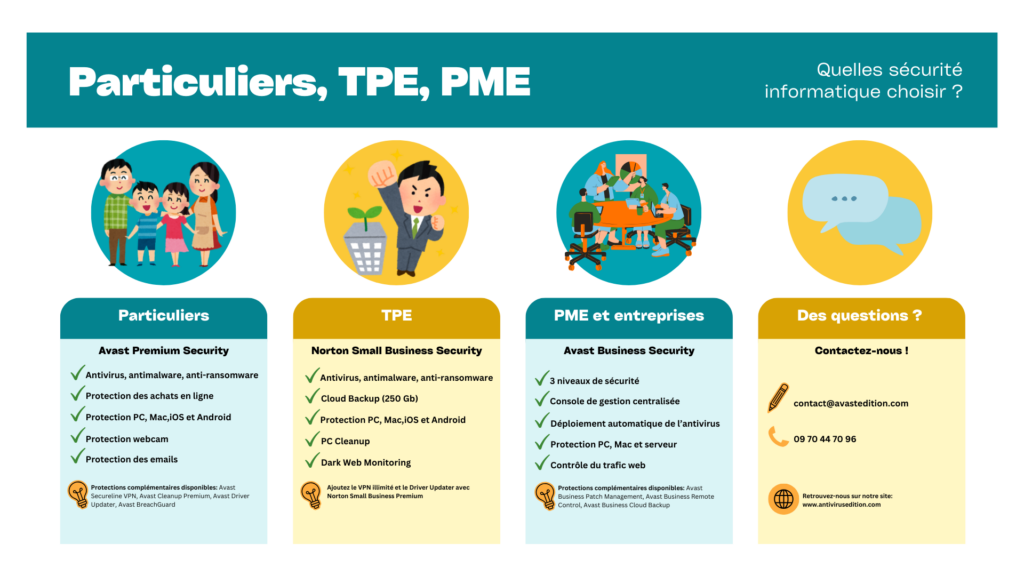

La cybersécurité est une priorité absolue pour toute entreprise, et cela vaut tout particulièrement pour les petites entreprises. Alors que les grandes entreprises disposent souvent de départements de sécurité informatique dédiés, les petites entreprises doivent gérer la protection de leurs données et de leurs systèmes avec des ressources limitées. C’est là que les logiciels antivirus entrent en jeu. Choisir la bonne solution de sécurité est essentiel pour protéger les données sensibles et la réputation de votre entreprise.

Dans cet article, nous allons comparer certains des meilleurs logiciels antivirus pour petites entreprises et voir pourquoi Norton Small Business se démarque parmi la concurrence. Nous analyserons des critères clés comme les fonctionnalités, la facilité d’utilisation, la protection contre les menaces et les prix. Ce guide complet vous aidera à prendre une décision éclairée pour protéger votre entreprise contre les cybermenaces.

Pourquoi un antivirus est-il essentiel pour les petites entreprises ?

Avant de plonger dans les détails de la comparaison, il est important de comprendre pourquoi un logiciel antivirus est essentiel pour les petites entreprises. En effet, les cyberattaques ne ciblent pas uniquement les grandes entreprises. De plus en plus de petites entreprises deviennent la cible d’attaques, principalement en raison de leur vulnérabilité perçue. Voici quelques raisons pour lesquelles une protection solide est indispensable :

- Protéger les données clients : Les petites entreprises manipulent souvent des informations sensibles telles que des données financières et des informations clients. La perte ou le vol de ces données peut entraîner des pertes financières, des poursuites judiciaires et une atteinte à la réputation.

- Prévenir les interruptions d’activité : Une attaque réussie peut paralyser une entreprise, entraînant des interruptions d’activité coûteuses. Les ransomwares, par exemple, peuvent bloquer l’accès aux fichiers critiques jusqu’au paiement d’une rançon.

- Conformité aux réglementations : De nombreuses entreprises doivent se conformer à des lois de protection des données, telles que le RGPD en Europe. L’absence de protection adéquate pourrait non seulement entraîner des amendes, mais aussi nuire à la réputation de l’entreprise.

Maintenant que nous comprenons l’importance de la cybersécurité pour les petites entreprises, passons à la comparaison des meilleures solutions antivirus disponibles sur le marché.

Comparaison des principaux logiciels antivirus pour petites entreprises

- Norton Small Business

- McAfee Small Business Security

- Bitdefender GravityZone

- Kaspersky Small Office Security

1. Norton Small Business

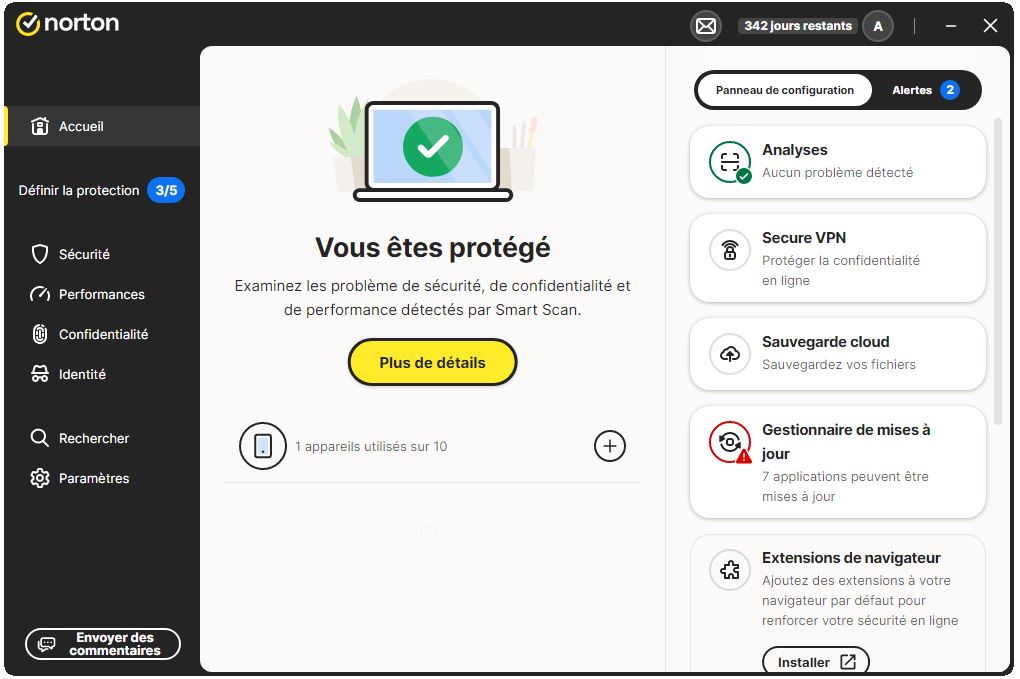

Norton Small Business est conçu spécifiquement pour les petites entreprises, avec une protection complète contre les menaces en ligne et une gestion simplifiée des appareils. Voici pourquoi Norton se distingue dans ce comparatif :

- Protection multi-appareils : Norton Small Business offre une protection pour jusqu’à 20 appareils, couvrant à la fois les ordinateurs, smartphones, et tablettes. Ceci est particulièrement avantageux pour les entreprises dont les employés utilisent différents appareils pour travailler.

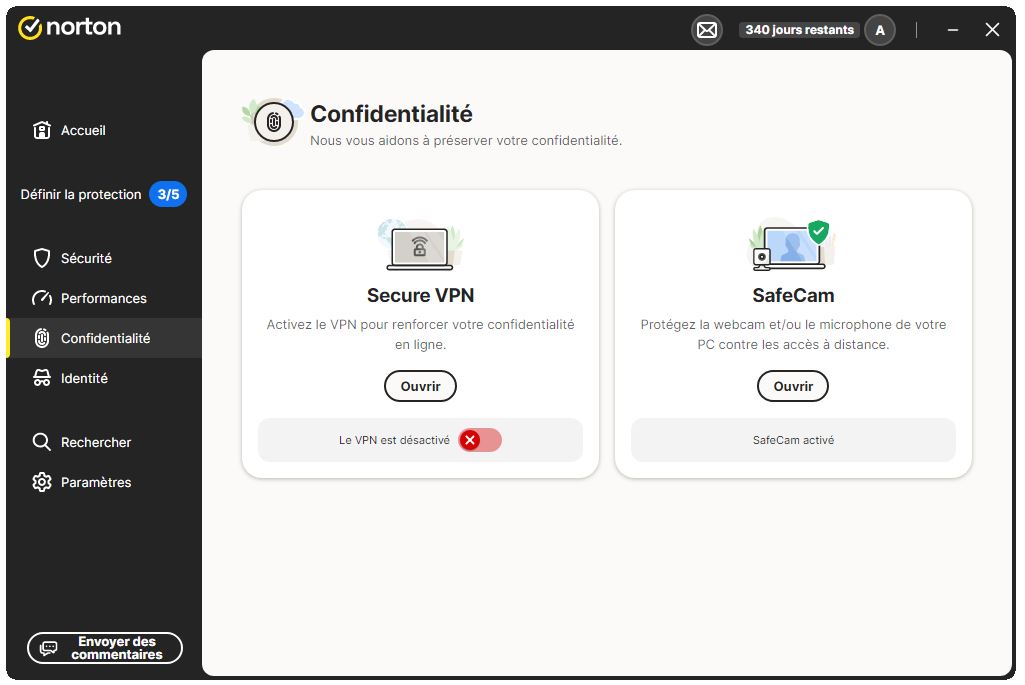

- Détection avancée des menaces : Norton est réputé pour son système de détection proactive des menaces. Il utilise l’intelligence artificielle et l’analyse comportementale pour identifier et bloquer les nouvelles menaces avant qu’elles n’affectent vos systèmes.

- Facilité de gestion : Depuis son compte Norton, l’administrateur peut ajouter ou supprimer des appareils, surveiller les menaces et gérer les paramètres de sécurité depuis un seul tableau de bord. Cela simplifie considérablement la gestion de la sécurité pour les petites entreprises.

- Mises à jour automatiques : Les mises à jour automatiques garantissent que vous êtes toujours protégé contre les dernières menaces, sans que vous ayez à vous soucier de mettre à jour manuellement le logiciel.

- Support client dédié : Norton offre un support client de qualité avec une assistance disponible 24/7, ce qui est crucial pour les petites entreprises qui n’ont pas de service informatique dédié.

2. McAfee Small Business Security

McAfee Small Business Security est une autre solution populaire. Voici ses principales caractéristiques :

- Protection pour plusieurs appareils : Comme Norton, McAfee propose également une protection multi-appareils, avec des solutions pour les ordinateurs et les mobiles.

- Gestion des appareils à distance : McAfee propose une gestion facile des appareils via une console en ligne. L’interface utilisateur est intuitive et permet une gestion efficace de la sécurité.

- Fonctions de sécurité basées sur le cloud : L’avantage de McAfee est qu’il propose des outils de sécurité basés sur le cloud, permettant aux petites entreprises d’accéder à des fonctionnalités de protection avancées sans avoir à installer de lourds logiciels.

Inconvénients : Bien que McAfee soit une bonne solution, il manque certaines fonctionnalités avancées de détection des menaces que propose Norton, et son interface utilisateur peut être moins fluide.

3. Bitdefender GravityZone

Bitdefender GravityZone est une solution plus technique, souvent privilégiée par les petites entreprises ayant des besoins de sécurité avancés.

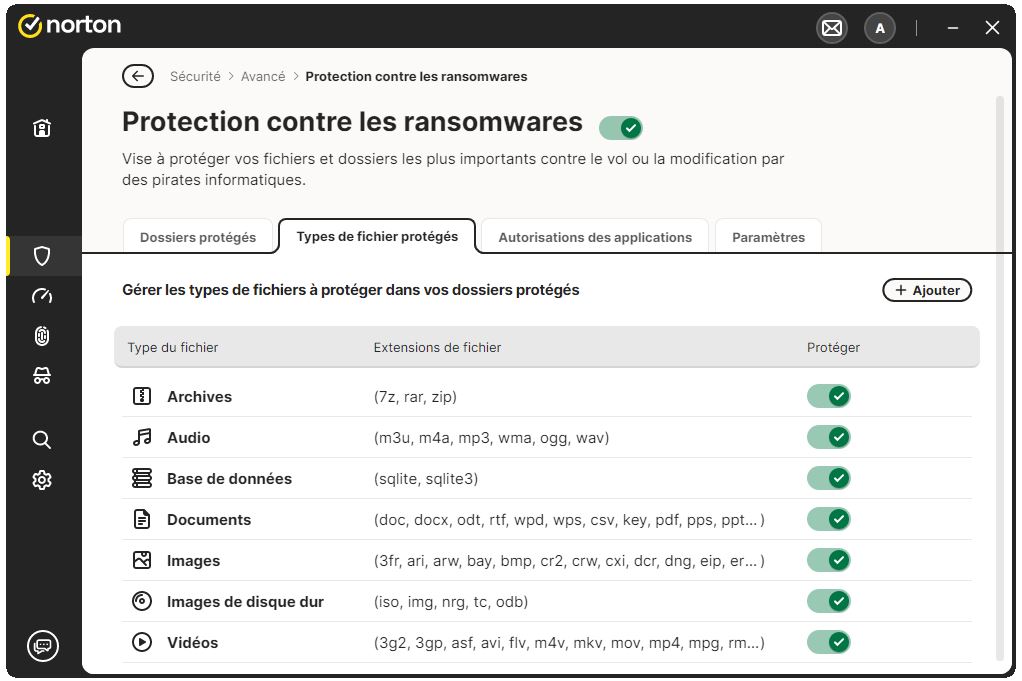

- Protection à plusieurs niveaux : Bitdefender propose une protection avancée contre les malwares, les ransomwares et les attaques zero-day. Il est connu pour son faible impact sur les performances des systèmes, ce qui est un avantage pour les petites entreprises.

- Gestion à distance : La console d’administration centralisée permet de gérer les appareils et de surveiller les menaces de manière très détaillée.

- Excellente protection contre les ransomwares : Bitdefender est particulièrement efficace contre les ransomwares grâce à ses algorithmes sophistiqués.

Inconvénients : Bitdefender peut être difficile à configurer pour des utilisateurs non techniques. Il manque également certaines fonctionnalités simplifiées de gestion des appareils que Norton offre.

4. Kaspersky Small Office Security

Kaspersky Small Office Security est une solution complète et abordable pour les petites entreprises.

- Protection contre les malwares et les ransomwares : Kaspersky est bien connu pour ses capacités de détection de malwares et de ransomwares, avec un taux de détection parmi les meilleurs du marché.

- Outils de gestion des mots de passe : Un des avantages de Kaspersky est son gestionnaire de mots de passe intégré, qui aide les entreprises à gérer leurs identifiants de connexion de manière sécurisée.

- Sécurisation des transactions financières : Kaspersky inclut des outils de sécurisation des paiements en ligne, ce qui peut être un atout pour les entreprises qui traitent des transactions en ligne.

Inconvénients : Malgré ses nombreux avantages, Kaspersky a fait face à des controverses géopolitiques, ce qui peut inquiéter certaines entreprises. Sa console de gestion n’est également pas aussi intuitive que celle de Norton.

Pourquoi Norton Small Business se démarque

Après avoir examiné les principales solutions antivirus pour petites entreprises, voici pourquoi Norton Small Business se démarque :

- Protection complète et proactive : Norton utilise des technologies avancées comme l’IA et l’analyse comportementale pour détecter et bloquer les menaces avant qu’elles ne causent des dommages. Sa capacité à gérer les menaces émergentes est l’une des plus robustes du marché.

- Gestion simplifiée : Contrairement à d’autres solutions qui peuvent être complexes à configurer, Norton offre une console de gestion intuitive, permettant aux administrateurs de gérer facilement tous les appareils protégés. Cela permet de gagner un temps précieux pour les petites entreprises qui n’ont pas de service informatique dédié.

- Fiabilité éprouvée : Norton est une marque reconnue dans le domaine de la cybersécurité depuis des décennies. Sa réputation est fondée sur des années de protection réussie contre les menaces en ligne, et son service client est disponible 24/7 pour répondre aux besoins des entreprises.

- Évolutivité : Que vous ayez besoin de protéger 5 ou 20 appareils, Norton Small Business s’adapte à vos besoins. Cela en fait une solution idéale pour les petites entreprises en croissance.

- Rapport qualité-prix : Les fonctionnalités et la tranquillité d’esprit qu’il offre justifient largement l’investissement.

Choisir le bon logiciel antivirus pour votre petite entreprise est crucial pour protéger vos données, vos clients et votre réputation. Après avoir comparé plusieurs solutions leaders, il est clair que Norton Small Business se distingue par sa protection complète, sa gestion simplifiée, et sa fiabilité éprouvée. Bien que d’autres options puissent convenir à certains besoins spécifiques, Norton offre un équilibre parfait entre performance, facilité d’utilisation, et support client, ce qui en fait un excellent choix pour les petites entreprises.