Pourquoi les Revendeurs Avast Réussissent : Étude de Cas de Croissance

Dans un marché compétitif où les entreprises recherchent constamment des solutions de cybersécurité fiables, Avast se distingue comme un partenaire de choix pour les revendeurs. Avec des outils performants, un support technique inégalé et des revenus récurrents attractifs, devenir revendeur Avast est bien plus qu’une opportunité commerciale : c’est une stratégie de croissance durable.

Dans cet article, nous explorons pourquoi les revendeurs Avast réussissent, en nous appuyant sur des études de cas réelles. Découvrez les clés de leur succès et les stratégies qu’ils ont employées pour booster leurs revenus et fidéliser leur clientèle.

1. La Proposition de Valeur Unique d’Avast

a. Une marque de confiance

Avec plus de 435 millions d’utilisateurs actifs dans le monde, Avast est synonyme de sécurité et de fiabilité. Ce poids de la marque donne un avantage immédiat aux revendeurs.

Fait marquant : Selon AV-Test, Avast détecte 99,98 % des menaces, un gage de qualité qui renforce la crédibilité des revendeurs auprès des clients.

b. Un modèle économique attractif

Le programme revendeur Avast repose sur un système d’abonnements annuels ou mensuels, garantissant des revenus récurrents et stables.

Témoignage : « Grâce aux abonnements Avast, j’ai pu stabiliser mon chiffre d’affaires, même pendant les périodes creuses. »

— Pierre, revendeur IT en Île-de-France.

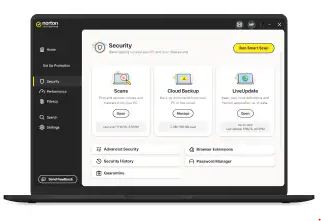

c. Des outils conçus pour les revendeurs

Avast offre une gamme d’outils pour simplifier le travail des revendeurs :

- Console de gestion centralisée pour superviser les clients.

- Matériel marketing personnalisable pour attirer de nouveaux prospects.

- Formations gratuites pour renforcer les compétences techniques et commerciales.

Astuce : En maîtrisant ces outils, vous pouvez non seulement répondre aux besoins de vos clients, mais aussi anticiper leurs attentes.

2. Étude de Cas 1 : Une PME IT Double ses Revenus avec Avast

Contexte

Sophie dirige une petite entreprise de services informatiques en région lyonnaise. Avant de rejoindre le programme revendeur Avast, elle se contentait de proposer des interventions ponctuelles pour ses clients PME.

Stratégie mise en place

- Intégration d’Avast dans ses offres : Sophie a ajouté des abonnements Avast Business à ses prestations.

- Création de packs combinés : Elle a proposé des solutions incluant l’antivirus, la maintenance préventive et des audits de cybersécurité.

- Approche éducative : Elle a organisé des webinaires pour sensibiliser ses clients aux dangers des cyberattaques.

Résultats

- +120 % de croissance annuelle : En moins d’un an, Sophie a doublé son chiffre d’affaires grâce aux abonnements récurrents Avast.

- Fidélisation renforcée : Ses clients ont apprécié la continuité de service et le sentiment de sécurité offert par Avast.

3. Étude de Cas 2 : Un Freelance Booste sa Crédibilité

Contexte

Julien, freelance en dépannage informatique, cherchait un moyen de se différencier face à la concurrence croissante dans sa région.

Stratégie mise en place

- Positionnement comme expert Avast : Julien a suivi les formations gratuites proposées par le programme revendeur pour se spécialiser dans les produits Avast.

- SEO local : Il a optimisé son site web avec des mots-clés comme « Meilleur antivirus PME à Marseille ».

- Offres d’essais gratuits : Julien a proposé des essais gratuits d’Avast pour convaincre les clients hésitants.

Résultats

- 30 % d’augmentation de la clientèle : Les prospects étaient séduits par son expertise et les solutions Avast.

- Amélioration de la réputation : Julien a reçu des avis positifs sur Google, renforçant sa crédibilité en ligne.

4. Clés du Succès des Revendeurs Avast

a. Un accompagnement dédié

Avast ne laisse jamais ses revendeurs seuls face aux défis. Le programme propose :

- Une assistance technique prioritaire.

- Des webinaires réguliers pour rester informé des évolutions du marché.

- Un réseau de soutien aux revendeurs.

b. Une stratégie de marketing robuste

Avast met à disposition des outils marketing qui permettent aux revendeurs de :

- Créer des campagnes d’e-mailing efficaces.

- Personnaliser des brochures et des présentations.

- Générer des leads grâce à des pages de destination optimisées.

Conseil : Utilisez les études de cas et témoignages fournis par Avast pour convaincre vos prospects.

c. La fidélisation par la valeur

Les produits Avast ne se limitent pas à la sécurité. Ils apportent une tranquillité d’esprit aux entreprises, ce qui renforce la fidélité des clients.

Exemple : Un revendeur a rapporté que 80 % de ses clients ont renouvelé leur abonnement grâce à la satisfaction générée par Avast.

5. Étude de Cas 3 : Une Multinationale Rationalise sa Sécurité

Contexte

Une entreprise internationale opérant dans 15 pays cherchait une solution de cybersécurité centralisée. Leur objectif : protéger les données sensibles tout en simplifiant la gestion des licences pour plusieurs centaines d’employés.

Stratégie mise en place

- Choix d’Avast Essential Business Security : Un revendeur Avast a recommandé cette solution pour sa scalabilité.

- Déploiement rapide : Grâce à la console centralisée, l’entreprise a pu protéger tous ses appareils en quelques jours.

- Formation des équipes locales : Le revendeur a organisé des sessions de sensibilisation à la cybersécurité.

Résultats

- 50 % de réduction des incidents de sécurité : Les menaces ont été détectées et bloquées en temps réel.

- Optimisation des coûts : L’entreprise a réduit ses dépenses liées aux violations de données et aux outils fragmentés.

6. Les Avantages de Devenir Revendeur Avast

a. Revenus Récurrents

Avec les abonnements Avast, les revendeurs génèrent un flux constant de revenus tout en fidélisant leurs clients.

b. Un Produit de Qualité Supérieure

La reconnaissance mondiale d’Avast facilite la conversion des prospects.

c. Une Flexibilité pour Tous

Que vous soyez freelance, une petite entreprise ou un acteur majeur, le programme revendeur Avast s’adapte à vos besoins.

d. Une Opportunité d’Expérience

En tant que revendeur, vous développez vos compétences techniques et commerciales, ce qui renforce votre valeur sur le marché.

7. Comment Devenir Revendeur Avast ?

- Inscription au programme : Rendez-vous sur cette page pour vous inscrire gratuitement.

- Formation : Suivez les sessions en ligne pour maîtriser les produits et les outils Avast.

- Déploiement : Intégrez Avast à vos services et commencez à générer des revenus.

Les revendeurs Avast réussissent parce qu’ils s’appuient sur une solution puissante, un soutien sans faille et des stratégies adaptées à leur marché. Que vous soyez un freelance, une PME ou une multinationale, le programme revendeur Avast offre une opportunité unique de croissance.

Si vous cherchez une activité rentable et durable, rejoignez le réseau Avast dès aujourd’hui et écrivez votre propre étude de cas de succès.